オープンβでOkta経由で1Passwordにログインできるようになったので早速試してみました。とても簡単です。

1Passwordの管理者はSSOできないので設定することで締め出されるといった心配なく設定できますし、チームレベルから開始できるのでミニマムスタートできます。

やり方

基本的に以下の公式ドキュメント通りで問題ありません。

Configure Unlock 1Password with Okta

上記ドキュメント、画像がほとんど無くあっさりしたものになっているので、実際の画面を見ながら実施してみましょう。

Okta側でCreate App Integrationする

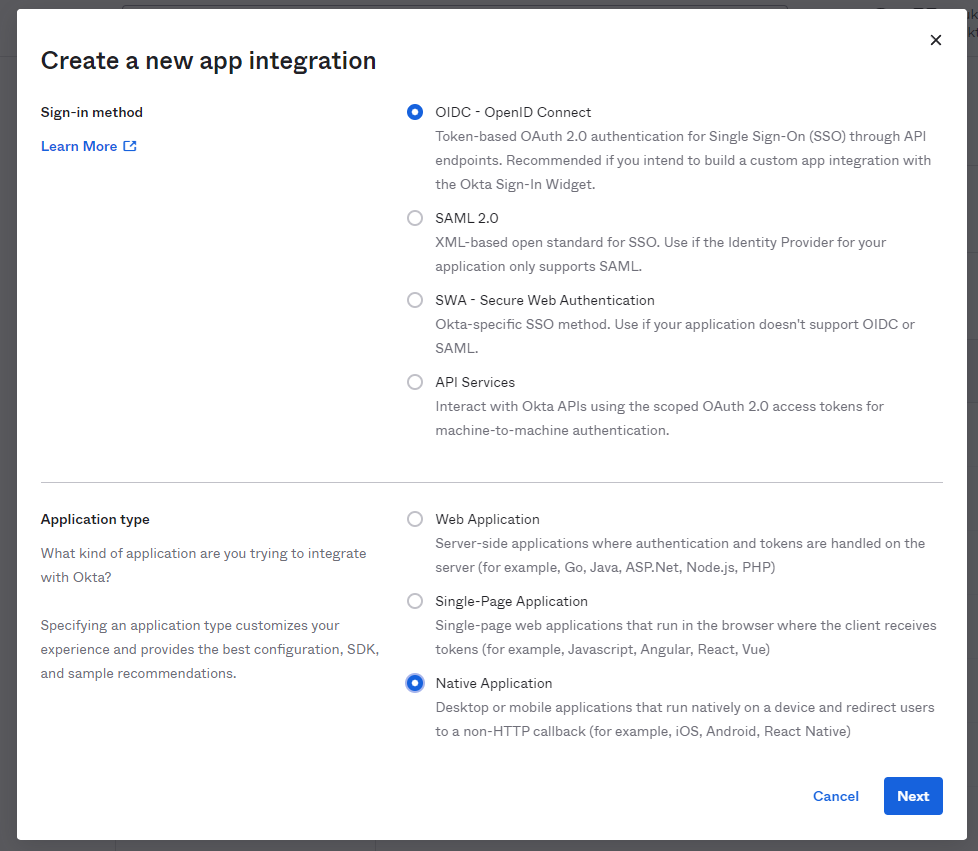

まずはOkta側の準備を行います。ドキュメントに従ってCreate App Integrationからアプリを作成していきます。

Sign-in methodではOIDC – OpenID Connectを選択し、Application typeではNative Applicationを選択します。

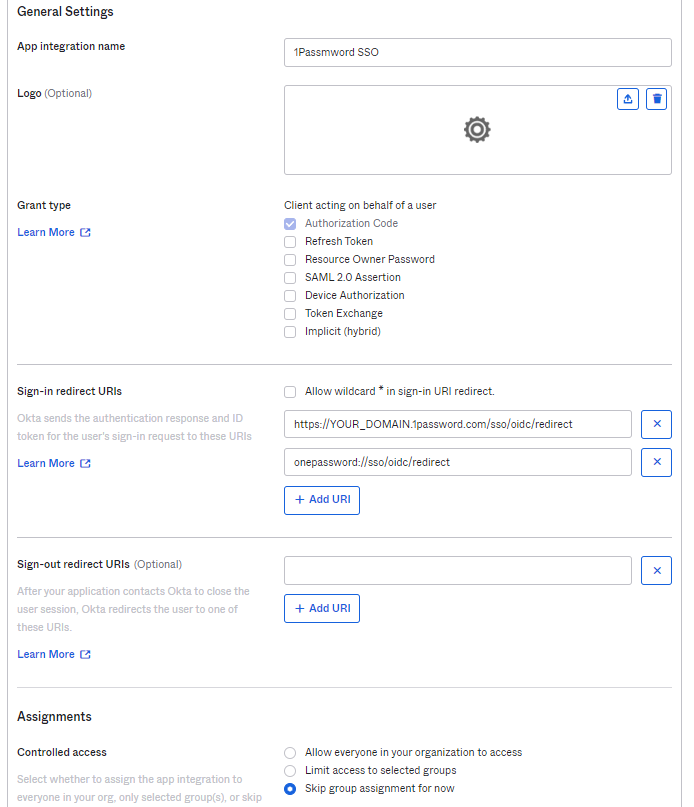

続けて必要事項を入力します。

・Sign-in redirect URIs

1つ目:https://[your_domain].1password.com/sso/oidc/redirect

2つ目:onepassword://sso/oidc/redirect・Controlled access

Skip group assignment for now をON

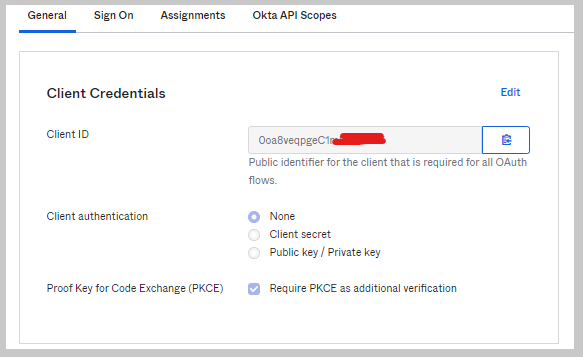

作成したアプリを自分に割り当てます。Generalタブで設定内容(Client authentication:none, Proof Key for Code Exchange(PKCE):チェックする)を確認します。また、後でこのClient IDは使うのでメモっとくかタブでこのページを開いておきましょう。

1PasswordでSSOを構成する

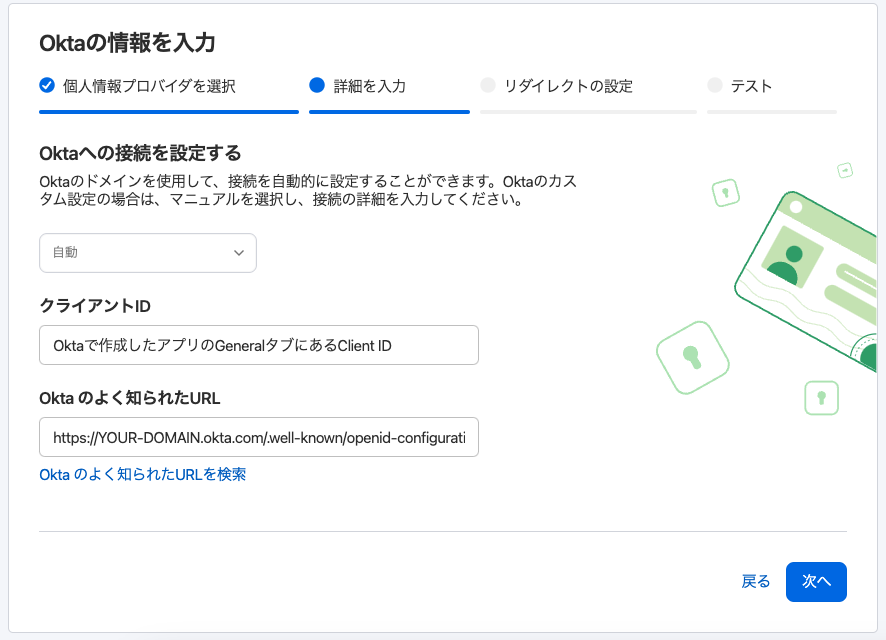

1Passwordのセキュリティメニューから「個人情報プロバイダーでロックを解除する」を選択します。

Oktaを選択します。

Oktaの設定を設定する画面では先程Okta側で作成したアプリのClient IDと、「http://[your_okta_domain].okta.com/.well-known/openid-configuration」を入力します。

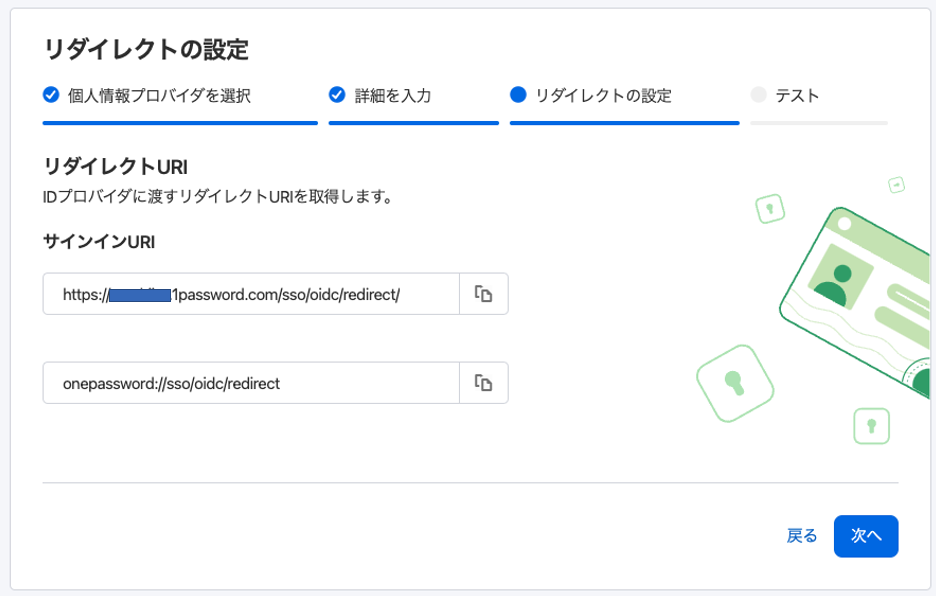

リダイレクト設定ではOkta側に入力すべきURIが表示されますが、既に設定しているので、このまま何もせずに次へに進みます。

自動的に接続テストが行われます。設定に問題がなければ接続に成功しましたと表示されます。保存ボタンを押して進めます。この段階で有効化されるわけでないのでご安心下さい

いよいよ本設定画面になります。選択肢まんまなので、必要に応じて設定して下さい。まずは「選択したグループ」を利用して、検証用アカウント及びグループを作成して試すのが良さそうです。

- 設定しない

- 選択したグループ(推奨)

- ゲスト以外全員

- 全員

Oktaダッシュボードに1Passwordタイルを表示させる

OktaでBookmark Appを登録してユーザに割り当ててあげれば完了です。登録すべきURLは以下です。あとは実際にOktaダッシュボードからクリックして入れるか確認しましょう!

YOURSUBDOMAIN.1password.com/signin/